一、应用背景

越来越多的硬件设备由软件运行和控制,物联网软件安全问题已潜入每个人的身边,一旦被攻击者利用,后果将是无法估量的。

2015年12月,乌克兰国家电网发生突发停电事故,导致约140万人失去供电3~6小时,后经调查证实该事故原因为名为“BlackEnergy”的恶意软件入侵;

2018年3月,英国2700万新型智能电表被曝出存在安全漏洞,可能对数百万居民的物联网设备构成严重风险;

2020 年 6 月 ,以色列网络安全公司 JSOF 公开了 19 个严重影响 Treck TCP/IP 协议栈的 0day 漏洞(又名“Ripple20”)。全球数亿台 IoT 设备,小到家用打印机、摄像头,大到工业控制系统和楼宇自动化设备,都面临被入侵的风险。这一漏洞涉及医疗、航空、运输、家用设备、企业、能源、电信、 零售等行业,众多世界 500 强的公司,如惠普,施耐德电气,英特尔等,都深受其害。

软件安全问题主要包括恶意代码和软件漏洞两个方面,通过固件获取、固件逆向、固件分析和漏洞挖掘,利用漏洞执行恶意代码,破坏软硬件设备、窃取用户信息、干扰用户正常使用。

对于物联网设备的生产厂商来说,如何保护自身的产品不被黑客盗取和破解是一个关键问题。如果攻击者可以通过逆向工程来获得固件的设计信息,并根据固件的设计信息对固件进行进一步的漏洞挖掘和恶意代码注人,从而影响用户安全。

此外,嵌入式软件等固件也是物联网设备生产厂商的核心知识产权,沉淀了大量关键设计技术、KnowHow及创新,一旦被破解进行复制,将给厂家带来无法估量的经济损失,如何保护嵌入式软件等知识产权和电子设备产品不被抄袭或入侵成为厂家关注的焦点。

二、解决思路

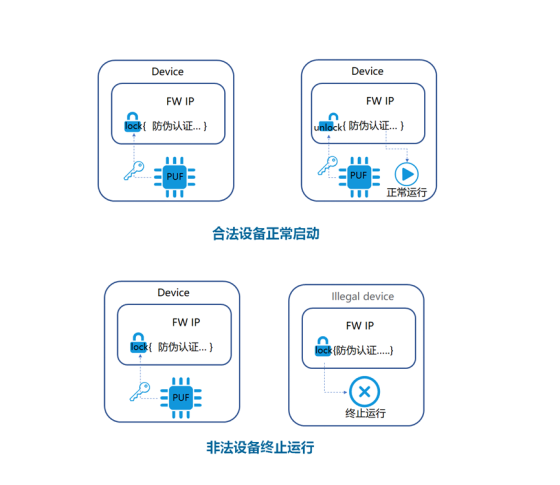

1.防复制防抄袭: 利用PUF物理不可克隆、随机性、不可篡改、独一性等特性,通过PUF物理不可克隆函数挑战-应答关系,对运行程序设备身份的合法性进行验证,确保程序缺少PUF芯片无法正常工作,防止产品的复制抄袭,保护用户知识产权。

2.防破解逆向分析:为防止攻击者对程序进行逆向分析,基于PUF生成的加密密钥对程序文件进行加密保护,将程序锁定在设备内,只有合法的设备才能运行解密运行程序。

3.防篡改及恶意注入:为防止攻击者注人恶意代码,破坏软硬件设备、窃取用户信息、干扰用户正常使用。在程序启动加载过程,添加了环境检测、可信验证代码,基于PUF生成的加密密钥对程序完整性进行较验,只有可信的程序才能够被加载运行,一旦程序的完整性被破坏,便会立刻退出程序。

三、保护方案

基于PUF物理不可克隆特性,保护生产厂商的知识产权,确保程序只能运行在合法授权设备中,未经授权的设备,或是抄袭复制的设备,缺少PUF芯片的设备,程序都无法正常工作。

PUF芯片作用:

1.基于PUF物理不可克隆特性,创建设备独一、不可见的标识;

2.基于PUF挑战-应答机制,对设备身份进行验证。

3.通过PUF创建设备独一、不可克隆的密钥,对程序文件进行签名和加密,防止逆向工程、防止篡改程序,注入恶意代码。

PUF产生的密钥,具有唯一和不可见性,密钥用时产生、用后即毁,不需存储,可以解决密钥易被攻击和获得的问题。

基于PUF的物理不可克隆函数,通过PUF芯片的挑战-应答值生成设备密钥与程序中固定变量进MAC计算,通过MAC计算结果比对,验证设备身份合法性。确保产品在缺少PUF芯片时无法正常工作。